後來重新Review 前面相關的章節,有發現自己有跳過了一項還蠻重要的情境。

後續等完賽再來調整所有章節的順序吧。

由於我們先前提到除了 Web 及應用程式以外的目標,像說連網設備或是實體設備,

由於這個設備項目,目前沒有全自動的掃瞄器有支援,是說哪項產品能掃各家的設備的我也覺得很威啊

所以幾乎連網設備的項目,都是要全手動~

在開始之後,我們可能會面臨這樣的情境:

通常這種的很吃通靈體質,但有機會用預設帳密或是簡單密碼登入之後,才能更進一步確認型號。

我們偶爾也會測試到部份未上市的新產品,所以有時候型號真的不是那麼必要,

只能看開發廠商有沒有相關發佈的相依性產品,有沒有被提報已知漏洞了。

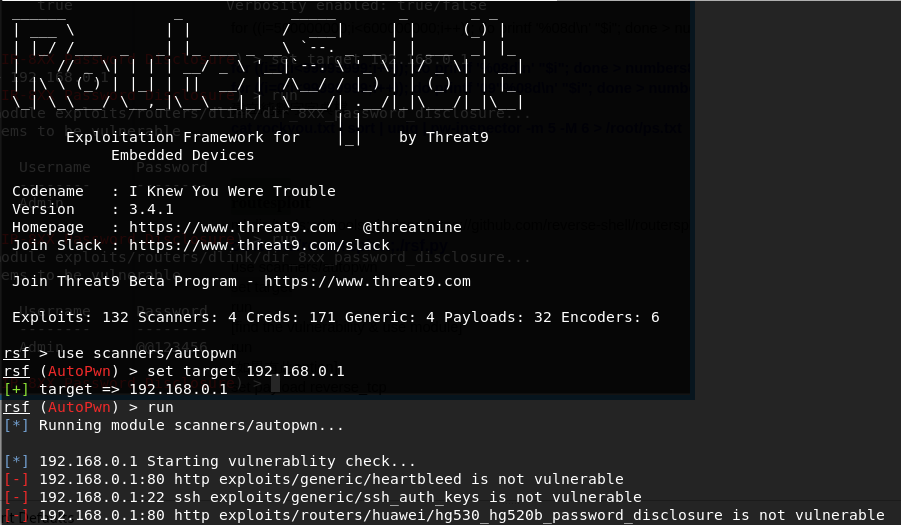

如果有廠牌的話,可以參考 RouterSploit :

use scanner/autopwn 歡樂快樂掃~

連網設備不管在哪兒,它就是會連網。 ((欠揍

所以要先取得設備的IP,通常這個時候,我們會只連一位小伙伴們的熱點,

然後我們可以用nmap,或是fing去找它進一步的資訊,

等確認設備的 IP 及 Port 之後,會再進一步通知大家開始一起測試。

fing 教學文在此:https://www.kocpc.com.tw/archives/165794

沒錯!我們有機會拿到新產品或是實品,所以~

可以測試的空間很大 XDDDD

我們可以一直測一直測,然後一直重置一直重置,然後有時候還能踩到一些重置的功能性漏洞…

像說登入鎖定或是忘記密碼機制、權限控管、重置綁定之類的機制,都是很有趣的討論情境。

有些特定的媒體會臨時需要相關的媒體界接線、或是特定的變壓器,

有時候真的很吃運氣 XDDD

不過可能較常會預備個HUB、網路線、或多個USB、RJ45的接頭。

通常這個設備我們會留到最後最後…

因為沒有產品說明書的話,我們很難精準辨別要用什麼方式去測…

然後用我們手邊所知道的經驗及工具,去套用在這個產品設備的情境…

大概是亂槍打鳥這樣(?)

不熟產品屬性通常不是直接放棄就是最後在垂死掙扎 XDDDD